Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

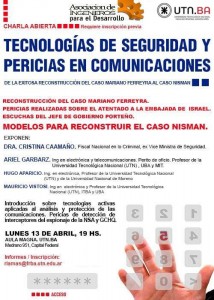

Lugar: UTN BA

Fecha: 13/04/2015 19:00 hs

Disertantes:

Ing. Ariel Garbarz

Ing. Hugo Aparicio

Ing. Mauricio Vistosi

Abog. Cristina Caamaño

Resumen:

Se realiza una introducción referente a los puntos de partida de las charlas enfocado a distintas causas judiciales de trascendencia institucional (Causas Mariano Ferreyra, Macri, Embajada de Israel) en los cuales se realizaron pericias y procedimientos que pueden ayudar a dar luz sobre la muerte del fiscal Nisman.

El Ing. Garbarz comenta sobre el laboratorio COMSEC de la UTN-BA creado hace más de 22 años el cual se enfoca a temas relacionados a la protección de las telecomunicaciones. Destaca un punto de inflexión al generar un desarrollo que permitió bloquear los equipos interceptores de telecomunicaciones utilizados por servicios de inteligencia, lo que genero un conflicto que produzco el cierre del laboratorio dentro de la UTN-BA y su posterior apertura en la UBA (Económicas).

También comenta que en el caso de la investigación de la muerte de Mariano Ferreyra se realizo la «triangulción fina de celulares» que mediante la información provista por las empresas de telefonía móvil (solicitado por la fiscal y la jueza del caso) se pudo «reconstruir» el hecho. También se comenta que se utilizó esta tecnología en el Ministerio de Seguridad de la provincia de Buenos Aires con el Ministro León Arslanián: en el tercer piso del ministerio se mostraban en varias pantallas el proceso de triangulación de forma automática y con la información provista en linea de la empresa Nextel se visualizaba permanentemente la ubicación de los comisarios y superintendentes de la Policía de la provincia de Buenos Aires con un error menor a los 50 metros, este control luego se discontinuó.

El objetivo del evento es desarrollar la privacidad de las comunicaciones y la protección de los metadatos que es información auxiliar que viaja en las comunicaciones para saber y poder reconstruir las ubicaciones geográficas de los dispositivos móviles.

También se describe como mediante la CNC se busca proteger las comunicaciones de los organismos del Estado frente a distintos intentos de intercepciones (internos y externos).

La Abog. Cristina Caamaño describe las cuestiones relacionadas al caso de la muerte de Mariano Ferreyra ocurrido el 20 de octubre de 2010. Se permite, mediante el análisis de los datos provistos por las empresas de telefonía móvil, encontrar las relaciones entre los distintos actores gracias a los metadatos sobre las llamadas (número origen, destino, duración, horario, ubicación física aproximada, etc).

En el transcurso de la investigación se solicitaron filmaciones tanto de cámaras de las fuerzas como de lugares cercanos que tenían algún sistema de video vigilancia.

El Ing. Garbarz describe como se pudo determinar con el patrón de ruido de donde sale una comunicación, por que canal viaja y a que aparato entra la misma analizando los ruidos que produce la fuente, el canal y el destino. Describe que si bien los ruidos son aleatorios y no determinísticos, dejan una marca que tiene relación con los componentes electrónicos y que ninguno elemento de estos es igual a otro (cada componente genera un ruido distinto). Este tipo de pericia se realizó en el caso del atentado de la Embajada de Israel.

Continuando la Abog. Caamaño describe, el sistema SIBIOS, en el cual en breve se estará por agregar el registro de voz. También se describe el Sistema Nacional Automatizado de Identificación Balística (SAIB), el programa Buenos Aires Ciudad Segura con lectores de dominios que permiten verificar si algún automovil tiene pedido de secuestro, entre otros.

Por otro lado describe la tecnología que posee la PFA, la Unidad Forense de Extracción de Datos (UFED), que permite extraer toda la información guardada de los teléfonos móviles de cualquier tecnología en menos de 1 hora.

Por otro lado se describe la Dirección de Asistencia Técnica a las investigaciones Fiscales (DATIF) la cual está a cargo de Caamaño.

Continua el evento con el Ing. Hugo Aparicio quién expone las quejas de distintos organismos internacionales y países respecto a las cuestiones de escuchas telefónicas entre distintos países.

Se describe la necesidad de proteger el mensaje (cifrado) y se realiza una breve historia sobre el cifrado (Cifrado Cesar, Máquina Enigma, etc) también desarrollo la utilización de otros lenguajes cómo el Navajo que no tiene relación con el alfabeto tradicional y que fue utilizado por los EEUU en la guerra contra los japoneses.

Luego se desarrolló la capacidad de ocultar el mensaje (esteganografía), que puede ser incorporada en los metadatos.

Cómo tercer método se describe la protección de las comunicaciones (protección activa) y se habla de proteger el medio, aquí se da de ejemplo el Criptex.

Continuamente describe los inicios de las centrales telefónicas y de las escuchas ilegales mediante las operadoras que obtenían beneficios por escuchar conversaciones ajenas y transmitir esta información a terceros interesados en esta información con fines de lucro. Comenta sobre las grabaciones de las comunicaciones telefónicas realizadas en la vieja EnTEL mediante la conexión en una bornera, pero que las que se realizaban de forma ilegal consistían en pinchar mediante contactos muy finos -tipo alfileres- los cables (de ahí el término «pinchadura telefónica»).

Actualmente las centrales son digitales. Y luego del 11S mediante la ley patriótica EEUU decide escuchar comunicaciones de forma masiva. Es por esto que se desarrolla el «Lawful Interception» el cual consiste en incorporar puertas de acceso para intercepciones legales en los sistemas digitales de comunicaciones. En consecuencia todos los sistemas mundiales de comunicaciones tienen algún tipo de puerta trasera para permitir conectar un equipo interceptor.

Se desarrollan que las escuchas ilegales pueden tener muchos fines, como espionaje industrial, cuestiones políticas hasta fines relacionados a noticias del espectáculo.

Se explica que los equipos utilizados para realizar las intercepciones son los DVCRAU (Data Voice Call Recording and Acquisition Unit) que son de alto costo y permiten realizar miles de grabaciones simultáneas, los mismos son vendidos a los gobiernos pero que los EEUU tienen mucho poder sobre a quién comercializar estos equipos (referencia a el conflicto Siemens/Irán). También se describen la obligatoriedad en EEUU de registrarse los equipos de intercepción en el FCC.

Luego el Ing. Garbarz inicia la descripción detallada de la triangulación fina, referente a la necesidad de la información de las tres antenas que intervienen al estar un celular conectado a la telefonía móvil. Para lograr obtener una mejor precisión se utiliza la información de la señal y el calculo de la potencia, distancia y frecuencia y se relaciona mediante la formula de Fritz. Esto conlleva a proponer utilizar esta tecnología para el caso Nisman. Esta información, que poseen las empresas de telefonía móvil, se solicita bajo la res. 40/2004. Lo que puede permitir obtener información relacionada a los celulares cercanos, las comunicaciones entre estos y sus relaciones en distintos tiempos (triangulación inversa: el histórico de una misma ubicación).

Luego el Ing. Mauricio Vistosi desarrolla la parte práctica del evento allí muestra el TDMHOST el cual es el núcleo de los equipos interceptores. Para esto cuenta un caso en el que intervino en el año 2000 sobre si una información que lograban obtener proveía del equipo interceptor o no, para esto desarrolló como se genero esta defensa (dado que se cuestionaba el software utilizado en la UTN).

Se describe el software TDMHOST, el cual se obtuvo gracias a el grupo Debian del MIT, y se desarrolla cómo mediante el software BitWare se logra enviar el DBA (Digital Bug Analyser) que es un archivo ASCII. Dependiendo de la respuesta se puede detectar si el equipo se encuentra o no interceptado, y en caso de estarlo enviará un número que sería identificatorio del equipo. A su vez se demuestra el FOJ (otro archivo ASCII) el cual logra cerrar la aplicación TDMHOST. Todo esto es realizado mediante una interface TDM 9990.

Se describe que el TDMHOST se encuentra estandarizado y que por el convenio Bill-Bill los sistemas que interceptan llamadas utilizan el sistema operativo Windows (lo cual al ser conocido le permite estudiar el entorno para aplicar un ataque).

Se explica que más importante que poder interceptar llamadas es tener el control de los equipos interceptores es por eso que estos equipos tienen vulnerabilidades que permiten tomar el control remoto, es esta puerta la que se utiliza para poder bloquearlos. Por otro lado se describe la necesidad de mutar el código del FOJ constantemente pero que las puertas siguen estando vigentes.

Finalmente se realizan pruebas entre los asistentes con sus teléfonos celulares para detectar si los mismos se encuentran interceptados

excelente resúmen del evento, gracias . El proximo seminario comsec será en la UTN de Concordia, Entre Riosel 27/8/15 abierto para estudiantes de ingenieria

Necesito ponerme en contacto con el Ingeniero Garbarz o alguna otra autoridad del laboratorio COMSEC de la UTN-BA a fin de solicitar sus servicios para el caso Anahí Benitez.

Agradeceremos nos indiquen dirección, mail y/o contacto telefónico.

Cordialmente,

Mg. Josefina Vaca